Se protéger totalement du pistage est une tâche impossible, mais il existe tout de même quelques bons réglages faciles à mettre en place pour le limiter sur son ordinateur.

Pour limiter l’impact du pistage sur leur vie privée, certains utilisateurs sont prêts à changer drastiquement leur manière d’utiliser leur ordinateur. Installation de Linux, recherche d’alternatives open source aux outils les plus courants… Si tous ces outils sont très utiles et parfaitement utilisables au quotidien, tout le monde n’est pas prêt à se plonger immédiatement dans le grand bain des alternatives aux logiciels et applications les plus populaires. Cependant, quelques petits réglages peuvent déjà faire une grande différence sur les informations récupérées par les grandes entreprises lorsque vous utilisez votre ordinateur.

Les bons réglages sur son système d’exploitation

Selon son système d’exploitation, Windows ou macOS (nous n’aborderons pas ici Linux), il y a plus ou moins de paramètres à régler pour éviter la collecte de données.

Limiter le pistage sur Windows

Sur Windows 10, Cortana, l’assistant de Microsoft, est toujours plus ou moins présent et le désinstaller peut être une bonne idée. Cependant, la manipulation est assez délicate. Tom’s Guide a publié un guide pour Windows 10 (en anglais), qui détaille toutes les étapes. Sinon, le plus simple est de passer à Windows 11, sur lequel Cortana est désactivé par défaut.

La deuxième chose à faire est de limiter la collecte de données de Microsoft lorsque vous utilisez votre ordinateur. Sur Windows, le plus simple est de ne pas utiliser un compte Microsoft sur votre appareil. Même si Microsoft empêche de plus en plus de passer cette étape, se déconnecter d’Internet avant d’installer Windows permet de se créer un compte local.

Pour aller plus loin, vous pouvez désactiver l’ensemble des options qui concernent l’envoi de données à Microsoft sur l’utilisation de votre appareil. Vous pouvez le faire à la main ou télécharger des programmes spécialisés. BleepingComputer en conseille deux : O&O Shutup10 et Privatezilla. Comme d’habitude, soyez au courant des risques que vous prenez en téléchargeant des programmes externes et faites une sauvegarde de votre système avant toute modification.

Pour accéder aux données que Microsoft possède sur vous, rendez vous dans le tableau de bord de confidentialité. Vous pouvez y accéder facilement en allant dans le manu « Paramètres de confidentialité », en défilant vers le bas dans l’onglet « Général » et en cliquant sur « Tableau de bord de confidentialité ». Vous serez redirigé sur une page web qui vous permet de gérer vos données d’activité. Vous pourrez les télécharger, les supprimer et consulter quelles applications et services en récupèrent.

Limiter le pistage sur Mac

Apple possède plusieurs guides sur son site pour savoir comment utiliser ses fonctionnalités anti-pistage. L’une d’entre elles peut être particulièrement intéressante à activer à cet effet. Il s’agit de l’iCloud Private Relay (le relais privé iCloud en français), disponible pour les abonnés à iCloud+. Son fonctionnement est similaire à ce que peuvent proposer les relais Tor, dans une version « light ».

À lire aussi

Lorsque vous demandez à visiter un site, la requête passe par un premier relais, contrôlé par Apple, qui peut voir votre adresse IP, mais pas l’adresse du site que vous souhaitez visiter puisque cette information est envoyée chiffrée. Ce relais envoie uniquement la destination chiffrée au deuxième relais, contrôlé par un partenaire tiers, qui s’occupe de la déchiffrer et d’assigner à l’utilisateur une adresse IP temporaire. Ainsi, ni le deuxième relais ni le site visité n’ont accès à votre véritable adresse IP. Pour le moment, la fonctionnalité n’est compatible qu’avec Safari, et ne se substitue pas réellement à un VPN.

Les logiciels et permissions

Désinstaller les applications intégrées inutiles

Windows s’accompagne de nombreuses applications préinstallées et inutiles pour la majorité des utilisateurs. Bien que la plupart de ces applications soient inoffensives, il est toujours bon de limiter les possibilités de pistage. Désormais, Microsoft permet d’en supprimer une partie aussi simplement que n’importe quel autre logiciel, dans un menu dédié.

Pour aller plus vite, des outils comme Bloatbox et Windows10Debloater peuvent être téléchargés, à condition d’être prudent lors de leur utilisation et de penser à réaliser une sauvegarde de son système auparavant. Si vous avez acheté un ordinateur d’un constructeur, il est difficile d’indiquer précisément quelles applications doivent être désinstallées tant elles peuvent être différentes. Le site Should I Remove It ? permet d’entrer le nom d’un programme et de déterminer son utilité. Il contient également des listes de logiciels par constructeur, avec des instructions détaillées sur comment les désinstaller.

Du côté de Mac, il est possible de désinstaller certaines applications en les mettant à la Corbeille. Vous ne pourrez pas le faire pour certaines des applications installées par défaut cependant, puisqu’elles sont essentielles pour le fonctionnement du système d’exploitation. Il existe bien entendu des méthodes pour s’en débarrasser, mais au risque de voir son système d’exploitation ne plus fonctionner correctement et d’avoir quelques problèmes lors des mises à jour.

Les permissions sur ordinateur

Comme nous le détaillons dans notre guide anti-pistage sur smartphones, sur PC et Mac, il est tout aussi possible de vérifier les permissions données aux applications et notamment de savoir avec quelle autre application système elles peuvent communiquer.

Sur Mac, l’opération s’effectue dans le menu « Confidentialité et sécurité ». Sur Windows, vous pouvez vérifier cela dans le menu « Paramètres de confidentialité ». Toutes les autorisations (Calendrier, Messages, etc.) sont listées et vous pouvez vérifier pour chacune d’entre elles quelle application peut y accéder. Comme sur votre smartphone, demandez-vous s’il est bien nécessaire de télécharger l’application de votre service de streaming favori par exemple plutôt que de simplement utiliser son site web, où vous pouvez avoir plus de contrôle.

Les bons paramètres sur Internet

Les navigateurs et leurs paramètres

Nous vous en avions déjà parlé dans notre article sur les bons réglages pour les smartphones, mais sur votre ordinateur aussi le choix de votre navigateur est important. Sur Windows, vous retrouvez par défaut Edge, tandis qu’Apple reste sur Safari. Ces deux navigateurs incluent des protections contre le pistage. Edge vous laisse choisir le niveau de protection souhaité dans les paramètres, tandis qu’une option permet à Safari de vous prévenir lorsqu’un site souhaite suivre votre activité sur un autre site. Ce dernier inclut également une protection contre le fingerprinting, en présentant aux sites web des données simplifiées sur votre système.

Cependant, si vous utilisez Edge à partir d’un ordinateur qui tourne sur Windows, le tout en étant connecté à votre compte Microsoft, il y a des chances pour que cette dernière puisse suivre vos différentes activités sur votre ordinateur. Vous pourriez donc vouloir opter pour un autre navigateur. Les choix sont les mêmes que sur mobile : Firefox reste le plus conseillé, grâce à des protections avancées contre le pistage, ainsi que Brave, qui est un navigateur controversé à cause de son inclusion de fonctionnalités liées au Web 3.0 et à cause de son fondateur, Brendan Eich. Nous n’incluons pas le navigateur Tor puisqu’il n’est pas fait pour une utilisation quotidienne.

Peu importe votre choix de navigateur, il faudra aller faire un tour dans les paramètres pour s’assurer la meilleure protection contre le pistage. CNET a récemment écrit un guide qui récapitule les options à modifier à cette fin.

À lire aussi

Le pistage des mails promotionnels

Pour vérifier que leurs mails marketing sont efficaces, les entreprises incluent des pisteurs dans leurs mails. Ils sont généralement intégrés aux images et, lorsque le mail est ouvert, récupèrent et envoient plusieurs informations : date et heure d’ouverture, le type d’appareil et son système d’exploitation, l’adresse IP de l’utilisateur et même sa localisation géographique dans certains cas. Pour s’en prémunir facilement (mais pas totalement) il est possible de bloquer le chargement des images par défaut chez la majorité des services de messagerie.

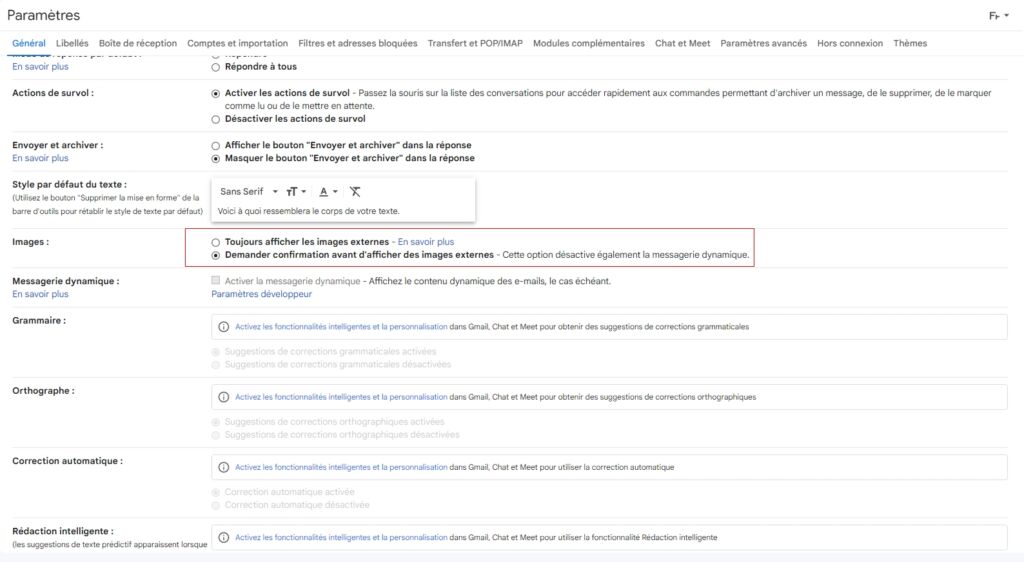

Sur Gmail par exemple, l’option peut être trouvée dans les Paramètres Avancés -> Général -> Demander confirmation avant d’afficher les images externes. Du côté d’Apple, le blocage du contenu distant peut être activé dans le menu « Confidentialité » de l’application Mail pour Mac. Pour éviter de devoir fouiller dans les réglages pour chacun de vos services de messagerie sur chacun de vos appareils, vous pouvez également utiliser un logiciel comme Thunderbird, qui bloque le chargement du contenu distant par défaut.

Supprimer les informations que possèdent les réseaux sociaux et Google

Ce n’est plus un secret, les réseaux sociaux, Facebook en tête, et Google aiment bien nous suivre de site en site afin de récupérer des informations sur nos goûts à des fins publicitaires. Le phénomène est amplifié lorsque l’on décide d’utiliser les boutons de partage ou qu’on utilise l’un de nos comptes pour se connecter à un site tiers.

En plus des protections incluses dans certains navigateurs, vous pouvez également modifier quelques réglages pour limiter les informations récupérées. Si vous possédez un compte Facebook, vous pouvez depuis 2019 activer une option afin de limiter les informations récupérées par l’entreprise hors du réseau social.

Du côté de Google, vous pouvez vérifier quelles informations de votre compte sont considérées comme publiques et voir les données récupérées par l’entreprise sur votre activité en ligne ainsi que sur votre localisation. Vous pourrez également les supprimer, comme l’explique Cnet dans son article.

Utiliser les bons outils

Les extensions de navigateur

Il existe de nombreuses extensions de navigateur utiles pour limiter le pistage. Mais attention, de façon paradoxale, si vous en installez trop, vous devenez plus facilement identifiable et donc pistable grâce au fingerprinting.

Parmi les données utilisées par les sites web pour vous identifier facilement, il y a les extensions présentes sur votre navigateur. Plus vous en avez, plus vous avez des chances que la combinaison des extensions installées soit unique à votre utilisation. Malgré tout, nous pouvons vous en conseiller quelques-unes :

- Un bloqueur de publicités : le meilleur, selon nous, est uBlock Origin.

- Privacy Badger : cette extension créée par l’Electronic Frontier Foundation bloque les traqueurs lorsqu’ils nous pistent sur plusieurs sites et les empêchent de charger du contenu supplémentaire dans notre navigateur.

- Ghostery : bloque à la fois certaines publicités et les traqueurs. Désormais, l’extension intègre une option « Never Consent » qui refuse automatiquement les cookies sur les sites web compatibles.

Les messageries sécurisées et les moteurs de recherche

Nous en avions déjà parlé dans notre article concernant les smartphones, mais l’un des meilleurs moyens d’éviter le pistage est d’utiliser des services plus respectueux de la vie privée.

Les services de mails et les moteurs de recherche sont un bon début, avant d’éventuellement aller plus loin si on le souhaite. Il existe de nombreux services de mails sécurisés désormais, dont le niveau de protection et de facilité d’utilisation varie. Il est important de savoir que, contrairement à Gmail par exemple, ces services sont généralement payants. Vu que leur modèle économique ne repose pas sur la publicité, contrairement aux fournisseurs les plus connus, ils demandent une contribution à leurs utilisateurs pour garantir la qualité du service.

Quant aux moteurs de recherche, nous avions cité DuckDuckGo et Brave Search. Le plus dur ici est d’accepter que parfois, les résultats ne seront pas aussi pertinents que ce que Google peut proposer. En contrepartie, le géant du net ne pourra plus vous pister aussi facilement.

Trouver d’autres alternatives aux Gafam

Il est impossible d’empêcher totalement le pistage sur son téléphone ou de son ordinateur. Même le limiter est un travail de titan et nous n’avons ici abordé que des bases.

Si le sujet vous passionne réellement, vous pourrez trouver au fur et à mesure des alternatives aux Gafam beaucoup plus respectueuses de la vie privée. Elles sont de plus en plus nombreuses et de plus en plus utilisables facilement. Linux, stockage cloud, les possibilités sont quasi illimitées et intéressantes à explorer.