De faux messages de sécurité ont pu être envoyés depuis des serveurs sécurisés du FBI. La puissante agence américaine de renseignement a reconnu l’existence d’une faille tandis qu’un hacker a revendiqué cette attaque. Retour sur cette affaire embarrassante pour la célèbre agence, mais sans gravité.

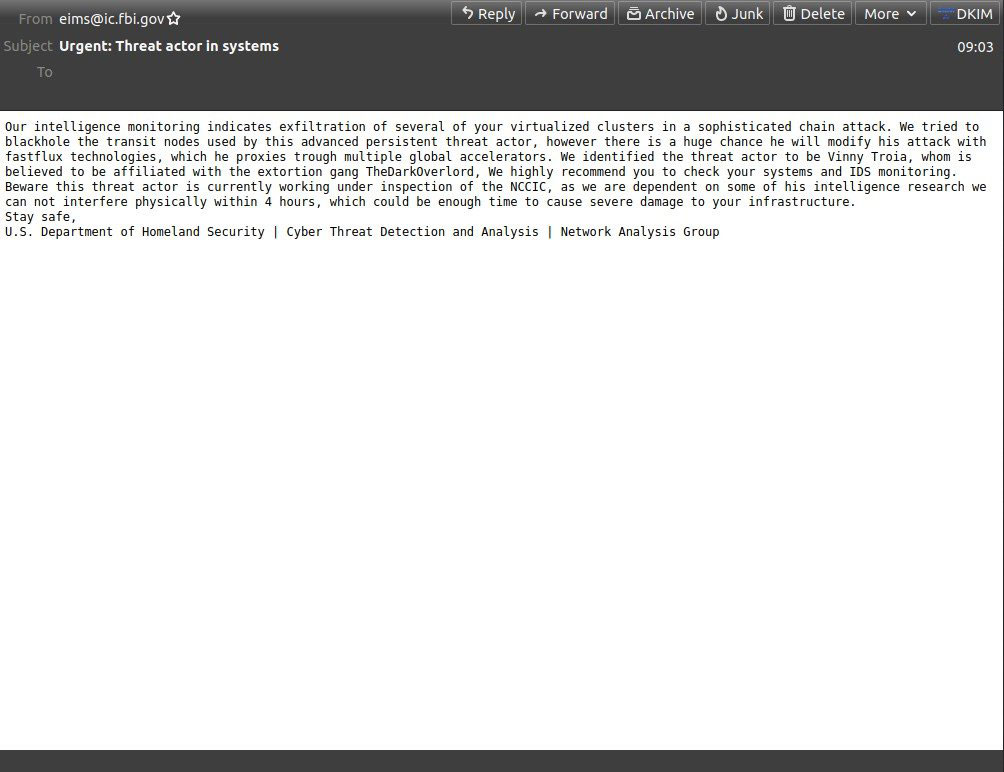

Voilà une affaire dont le service de renseignement intérieur américain se serait bien passé. Au cours du week-end du 13 et 14 novembre, plusieurs milliers de personnes ont reçu un email « urgent » de la part du FBI. « Urgent : Acteur menaçant dans les systèmes », indiquait en objet ce message envoyé depuis l’adresse eims@ic.fbi.gov, une adresse e-mail légitime de l’agence. Cet email prétendait mettre en garde contre une « attaque (cyber) en chaîne sophistiquée », utilisant des éléments de langages exagérés. Et son auteur d’ajouter : « Nous avons identifié l’acteur de la menace comme étant Vinny Troia, qui serait affilié au gang d’extorsions TheDarkOverlord ».

Ce curieux message a atterri dans de nombreuses boîtes mails, suscitant la curiosité de Spamhaus. Cette organisation à but non lucratif, spécialisée dans la lutte contre le spam et le pishing, a très vite alerté sur les réseaux sociaux. Elle explique que ces messages sont de fausses alertes de sécurité, bien qu’ils proviennent d’une infrastructure appartenant au FBI. Au total, Spamhaus Project a indiqué au site BleepingComputer qu’au moins 100 000 boîtes mails ont reçu ces faux e-mails et qu’il s’agit d’une estimation très prudente.

Que s’est-il passé ?

D’après Spamhaus, l’adresse e-mail et IP appartiennent bel et bien au FBI et proviennent du portail Law Enforcement Enterprise Portal (LEEP). Présentée comme une plateforme sécurisée, elle permet au Federal Bureau of Investigation d’échanger avec d’autres organismes chargés du maintien de l’ordre. L’agence n’a pas tardé à réagir et s’est fendue d’un communiqué de presse pour confirmer que son service avait été compromis. « Le FBI est au courant d’une mauvaise configuration logicielle qui a temporairement permis à un acteur de tirer parti du Law Enforcement Enterprise Portal (LEEP) pour envoyer de faux courriels. Le LEEP est l’infrastructure informatique du FBI utilisée pour communiquer avec nos partenaires des forces de l’ordre au niveau de l’État et au niveau local », précise-t-elle.

« Bien que le courriel illégitime provenait d’un serveur exploité par le FBI, ce serveur était dédié à l’envoi de notifications pour le LEEP et ne faisait pas partie du service de messagerie d’entreprise du FBI. Aucun acteur n’a été en mesure d’accéder ou de compromettre des données ou des informations nominatives sur le réseau du FBI », ajoute l’agence. Plutôt qu’un piratage, le FBI confirme donc que la vulnérabilité était liée à « une mauvaise configuration » dans un site Web qu’il gère. « Dès que nous avons eu connaissance de l’incident, nous avons rapidement remédié à la vulnérabilité du logiciel, nous avons averti nos partenaires de ne pas tenir compte des faux e-mails et nous avons confirmé l’intégrité de nos réseaux », ajoute le communiqué.

En revanche, le FBI reste flou sur l’origine de l’attaque et ses motivations. L’auteur du message fait notamment référence à Vinny Troia, chercheur en sécurité informatique et figure respectée du secteur. Une querelle entre l’expert et la communauté de pirates RaidForum pourrait expliquer cette tentative de discréditation. Loin du profil d’un pirate, ce dernier s’est d’ailleurs amusé de cette affaire sur son compte Twitter :

L’attaque aurait pu faire plus de dégâts

Le journaliste Brian Krebs a tenté d’en savoir plus en entrant en contact avec un certain « Pompompurin ». Ce dernier assure être à l’origine de cette attaque et livre des éléments sur ses motivations et la méthode utilisée. Il confie tout d’abord que ce « piratage » avait pour but de « mettre en évidence une vulnérabilité flagrante dans le système du FBI ». L’auteur de l’attaque confirme également qu’il aurait pu utiliser le serveur du FBI pour voler des informations ou mettre en place une arnaque. « J’aurais pu utiliser cela à 1000 % pour envoyer des e-mails plus légitimes, inciter les entreprises à transmettre des données, etc. », précise-t-il. Concernant la méthode, il explique avoir pu s’envoyer un e-mail depuis eims@ic.fbi.gov en modifiant la requête envoyée à son navigateur et en modifiant le texte dans les champs « Sujet » et « Contenu texte » du message.

« En fait, lorsque vous avez demandé le code de confirmation, il a été généré côté client, puis envoyé via une requête POST (…) Cette requête POST comprend les paramètres de l’objet et du corps de l’email », indique Pompompurin. Il ajoute avoir utilité une adresse jetable pour son test et qu’un simple script permettait de remplacer le sujet et le contenu du message. « Inutile de dire que c’est une chose horrible à voir sur n’importe quel site web », estime Pompompurin. « Je l’ai déjà vu à plusieurs reprises, mais jamais sur un site gouvernemental, et encore moins sur un site géré par le FBI ».