Les outils de capture d’écran de Windows 10 et Windows 11 seraient eux aussi touchés par le désormais fameux « Acropalypse », une faille de sécurité importante qui concerne les captures d’écran modifiées.

Une faille de sécurité importante qui, si exploitée par des personnes mal intentionnées, pourrait entrainer l’affichage d’informations personnelles que les utilisateurs et utilisatrices auraient voulu garder cachées sur leurs captures d’écran. La faille touche les ordinateurs sous Windows 10 et Windows 11.

Attention aux outils de capture d’écran

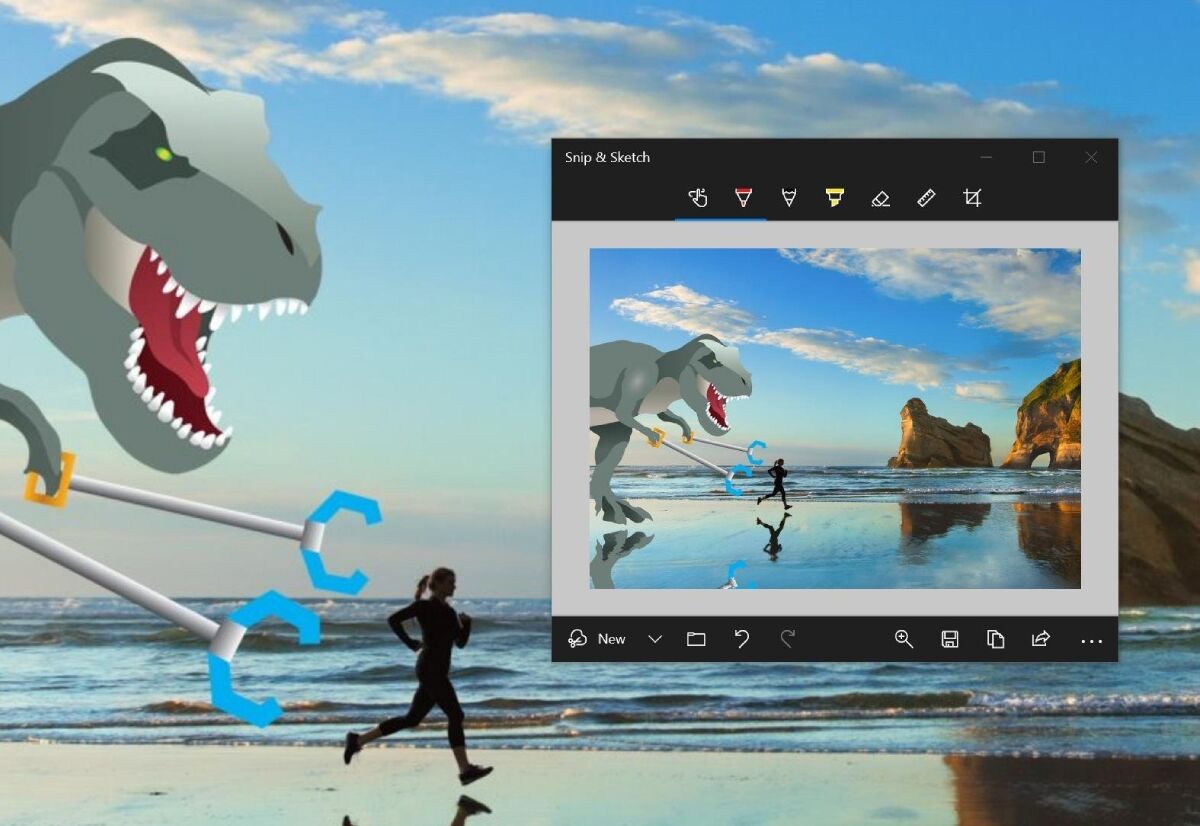

Qu’on soit clairs, la faille ne peut poser véritablement problème que lorsqu’un certain nombre de conditions sont réunies. Mais ce n’est pas rare de voir cette configuration. Le chercheur et spécialiste en ingénierie inversée David Buchanan a pu remarquer que certains outils étaient touchés par l’Acropalypse (nous reviendrons sur ce terme plus tard). Il s’agit plus précisément de l’outil Capture d’écran de Windows 11 (qui permet en plus désormais d’enregistrer son écran) et de l’application Capture d’écran et croquis de Windows 10 qui sont touchés. L’outil capture de Windows 10 ne semble pas concerné par le problème selon plusieurs témoignages.

Selon les chercheurs, si vous prenez une capture d’écran avec un des ces outils, que vous la sauvegardez puis que vous la modifiez pour la recadrer et la sauvegardiez à nouveau, des données concernant l’ancienne version de l’image peuvent encore être disponibles dans le fichier. Si cette image venait à être partagée en ligne, des hackers pourraient utiliser quasiment la même méthode que celle destinée aux images des Pixels de Google pour afficher le reste de l’image, et ainsi potentiellement accéder à des informations confidentielles (un code de carte bleu flouté, une adresse coupée, etc).

Qu’est-ce que l’Acropalypse ?

L’Acropalypse c’est cette faille dont de nombreux médias et experts parlent depuis plusieurs jours. Elle a été découverte au sein de l’outil d’édition de photo Markup des smartphones Google Pixel. Cette faille de sécurité permet de rendre ces images partiellement non modifiées, donc retournées à leur état d’origine. La vulnérabilité a été découverte par David Buchanan et l’ingénieur Simon Aarons, qui a publié les résultats de ses recherches sur son compte Twitter le 17 mars dernier.

La faille a été fermée via une mise à jour de sécurité de Google, mais les images postées en ligne depuis l’apparition de celle-ci sont toujours concernées. Les deux ingénieurs expliquent que cette faille existe car Markup enregistre les données de la capture d’écran originale dans le même fichier que l’image modifiée. Pour les chercheurs, la vulnérabilité existe depuis au moins cinq ans et l’apparition de l’outil Markup sur Android 9. Buchanan avait notifié Google de cette faille en janvier dernier.